| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- NUGU

- react

- 척추관협착증

- intelmac

- esbuild

- Frida

- 모의해킹

- 취약점

- self-signed

- speed-measure-webpack-plugin

- 허리디스크

- 안전결제

- CryptoJS

- 로맨스스캠

- shell_gpt

- 거래사기

- MongoDB #NoSQL #CreateUser #DropUser #mongod #mognod.conf

- Malware Sample

- Sequoia

- ue4dumper

- XSS

- 많다..

- open redirect

- ssrf

- 중고나라

- 변태는

- CJ대한통운 #쿠팡 #통관번호오류 #통관고유번호오류 #안주원팀장 #모건인베스트

- 보이스피싱 #대검찰청 #명의도용 #비밀번호 #계좌번호 #공공기관 #가짜검찰청

- 네이버카페

- 채팅환전사기

- Today

- Total

annyoung

페북에서 올라온 통화녹음 번호정보없음 이슈에 대해 본문

이미지 출처 : https://www.facebook.com/iliwhoth2/posts/1163720230358996

페북에 이런 게시물이 올라와서 현시각(02-12 17:05)에 좋아요 1.4K정도 된다.

진짜로 이런일이 가능한가?라고 생각을 해봤는데. 가능은 하다.

평소에 녹음이 백그라운드로 돌아갔다면(자고 있는데 녹음이 되어 있는 경우) 의심이 많이 가긴 한다. 안드로이드에서 녹음을 한 후 밖으로 나가면 녹음 앱이 꺼지는 건지는 모르겠다만..

그런데, 녹음 파일이 긴 시간동안(10시간 이상) 됬다면 두 가지 방법으로 나눌 수 있다.

1. 10시간 이상 폰을 켜놓는다.

2. 녹음된 파일을 읽어들이고 덮어쓰기를 한다. (한마디로 저장된 A라는 녹음 파일을 읽어, B라는 녹음 데이터를 붙이는 방식. 결과는 A+B가 된 녹음파일이 되는거다. 믹싱 같은거라고 해야하나..)

1번 방법의 경우 배터리의 소모가 조금 심할것으로 예상된다. 10시간동안 녹음어플이 돌아가고 있다고 생각하면.. 끔찍하다.

2번의 경우 저런 방식의 악성코드는 거의 없다. 어떤 해커가 귀찮게 10시간동안 소리를 듣는가.. (물론, 돈이 급한 해커는 10시간동안 이어폰꼽거나 스피커폰으로 열심히 듣고 있겠지만..ㅠㅠ)

핸드폰에 astro 파일 관리자?(아무튼.. 안드로이드 파일 탐색기 어플)를 받아서 디렉토리 하나하나 확인했는데 어딘가에 zip파일이 있고 그 압축 파일 안에 음성파일이 있다면 70%는 도청이 거의 맞다고 생각하면 된다. 음성파일을 zip으로 압축하는 이유는 유출하는 서버에 과부하가 일어나지 않게. 파일이 많은 경우 관리하기 편하게 사용하기 위함이다.

녹음 파일이 생기는 이유는?

1. 악성코드에 의해서 저장됬다.

2. 실수로 인하여 녹음 되었다.

3. 녹음앱을 실수로 켜놓고 끄는걸 깜빡(백그라운드로 나가면 녹음 표시가 날테니까 이건 제외한다.)

안드로이드 악성코드가 어떻게 녹음을 진행하는지에 대해서 상세 분석하게 된다면 다음에 포스팅하도록 하겠다.

위 사진은 실제로 다른 사례들이 있나 확인을 해보았는데 여럿 있더라. 뽐뿌나 인스티즈, 쭉빵에서도 대략 2일전부터 난리가 났다.

다음은, 실제로 안드로이드 악성코드를 이용한 도청 여부를 찾아봤다.

- 이미지 출처 : 알약 [악성코드 분석리포트] Spyware. Android.PowerOffHijack (http://blog.alyac.co.kr/293)

대부분의 악성코드가 위의 기능을 탑재하여 사용자의 연락처 유출, 메시지 유출, 오디오 녹음을 통하여 정보를 캐낸다. 특히나 금융권 파밍의 경우 메시지 발송기능을 통하여 감염된 사용자의 연락처를 이용하여 메시지를 전송한다. (이 경우 C&C(제어서버)를 통하여 안드로이드 악성 APK 단축 URL 메시지를 발송한다.)

- 이미지 출처 : 알약 [악성코드 분석리포트] Spyware. Android.PowerOffHijack (http://blog.alyac.co.kr/293)

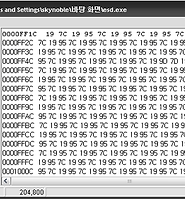

해당 악성코드(MD5 : 14D9F1A92DD984D6040CC41ED06E273E)는 도청 기능을 수행하며, 수신 발신 내용을 녹취하는 것으로 보여진다.

- 이미지 출처 : [Android Malware] App.apk 분석 (http://darksoulstory.tistory.com/389)

위에서 설명되는 악성코드는 금융권 파밍을 위해서 제작된 악성코드이다. apk파일을 추가로 다운받고 통화 내용을 녹음하는 소스코드이다. 번호정보없음 이라는 파일명으로 저장을 하나 알아보려고 열심히 찾아봤는데 거기까지 상세 분석한 보고서는 없던 것 같다. 분석 보고서의 목적이 대부분 C&C IP를 도출하기 위함으로 파일명이 무엇인지. 해당 악성코드의 UI가 어떻게 생겼는지 등. 거기까지는 분석의 필요가 없는것 같아서 다들 하지 않는 것 같다.

- 이미지 출처 : 통화중 녹음 파일, 음성녹음 파일 저장 경로가 궁금합니다. (https://www.samsungsvc.co.kr:449/online/diagnosisgoVw.do?domainId=NODE0000033866&node_Id=NODE0000124957&kb_Id=KNOW0000017559&pageNo=626)

그런데, 누군가가 녹음을 해서 /sdcard/Sounds 디렉토리에 저장을 하는가..? 너 해킹 당함ㅋ 이라고 광고하는것도 아니고. 혹시 있을지도 모르지만.. 만약이란게 존재하긴 하니깐요. 위에 위에 이미지에서 나왔던 소스 코드를 예시로 들어 다음에 설명하겠다. (내가 아는건 녹음 앱으로 들어가면 /sdcard/Sounds/에 있는 내용들만 가지고 오는것으로 알고 있다.)

CallService.a(this.a, new File(Enviroment.getExternalStorageDirectory(), this.b + "3.gp")); 와 같은 명령어가 있다.

이 구문은 ExternalStorageDirectory를 구해온다. 이게 무엇이냐면, sdcard의 절대 경로를 구해오는것이다.

결국엔, 이 악성코드는 음성파일을 /sdcard/에 ?.3gp라는 파일로 저장하는 식이 된다.

this.b는 여기 코드에서는 나와있지 않지만 랜덤(혹은 고정)으로 생성되는 파라미터 같다.

- 이미지 출처 : 안드로이드 모바일용 가짜 한국은행 어플을 조심하세요 (http://avast.tistory.com/944)

위 이미지는 어베스트 블로그에서 가져왔다. 유출 진행도 중 11번을 보면 이전에 녹음된 전화 통화내용을 업로드한다. 공격자에겐 중요한 공격 벡터가 될 수도 있기 때문이다. (예를 들자면, 친구랑 통화중에 무엇을 말해주었는데 너무 길고 한번 듣고 외우기엔 힘들고 그렇기에 말해준 은행의 비밀번호라던가.. 게임 아이디의 비밀번호라던가.. 이렇게 무의식한 행동이 나중엔 큰 화를 불러온다. 사진, 영상, 녹음 파일을 상당히 조심해야한다.)

허나, 모든 악성코드가 도청을 하거나 그런건 아니다. 대부분의 악성코드가 그렇다는 것이지.. 예를 들자면, C&C 서버를 두고 주기적으로 통신하는(명령을 받는) 악성코드는 자기 자신을 최신 버전으로 업데이트도 하기도 한다. 또는, 녹음을 시작하거나 메시지를 보내거나 설치한 어플을 삭제할 수도 있다.(예를 들자면 백신어플 삭제)

그렇기에 이 글을 읽는 분들이 생각하는 모든것은 다 된다고 생각하면 된다. 그렇다고 과대망상에 빠져서 폰이 혼자 펑하고 터진다던가.. 그런건 없다. 시스템 파일을 삭제하는 악성코드라면 모를까.. 시스템파일을 삭제해도 공장초기화를 통해 다시 새폰으로 만들 수 있다.

요즘은 랜섬웨어 악성코드가 PC에서도 모잘라 안드로이드까지 공격을 한다고한다. 글의 목적이 조금 달라지긴 했다만... 아무튼 조심히하자.

'분석생활' 카테고리의 다른 글

| DHL을 가장한 피싱 (0) | 2016.03.23 |

|---|---|

| Fedex를 이용한 스피어피싱 (1) | 2016.03.03 |

| 영화 히말라야를 이용한 토렌트 악성코드 유포 주의 (2) | 2016.01.24 |

| UPX 3.0으로 패킹된 악성코드 언패킹 (0) | 2015.12.15 |

| ro521.com/test.htm 제로보드 침해사고 (0) | 2015.11.25 |