| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 모의해킹

- react

- Frida

- 많다..

- Malware Sample

- 보이스피싱 #대검찰청 #명의도용 #비밀번호 #계좌번호 #공공기관 #가짜검찰청

- CryptoJS

- XSS

- ssrf

- CJ대한통운 #쿠팡 #통관번호오류 #통관고유번호오류 #안주원팀장 #모건인베스트

- NUGU

- 거래사기

- self-signed

- esbuild

- Sequoia

- 네이버카페

- 변태는

- 로맨스스캠

- ue4dumper

- open redirect

- intelmac

- 허리디스크

- 척추관협착증

- 채팅환전사기

- MongoDB #NoSQL #CreateUser #DropUser #mongod #mognod.conf

- shell_gpt

- speed-measure-webpack-plugin

- 중고나라

- 취약점

- 안전결제

Archives

- Today

- Total

annyoung

Hack The Packet 2013 - 인터넷 쇼핑 중에 실행된 웹쉘을 찾아라! 본문

Hint : IIS 세미콜론 취약점을 이용한 웹쉘 (This vulnerability is in IIS, Very contraversial URI.)

hint에서 IIS 세미콜론을 이용한 웹쉘이라고 합니다.

구글에서 찾아보니 IIS6에서 파일 이름에 세미콜론을 넣으면 뒤에는 무시되는 취약점이네요.

abc.asp;.png라고 친다면 .png는 무시되고 abc.asp로 실행되는 취약점입니다.

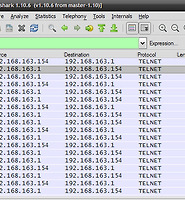

필터를 http.request.full_uri contains ;로 걸어주시면 웹쉘 이름이 뜹니다.

"http.request.full_uri에서 ;이 들어간것을 필터링해라" 라는 뜻입니다.

자세히 보시면 Server부분에 Microsoft-IIS/6.0이라고 되어있네요.

Password is O+ne~Line@w&eb!sh@ell.asp;.jpg

'문제풀이' 카테고리의 다른 글

| Hack The Packet 2013 - 뭐가 궁금해? 네이버에서 search 해봐! (0) | 2014.03.25 |

|---|---|

| Hack The Packet 2013 - 메일보고 이곳으로 와! (0) | 2014.03.25 |

| Hack The Packet 2013 - 누군가 80포트를 통해 나의 중요한 파일을 삭제했다. (0) | 2014.03.25 |

| Hack The Packet 2013 - telnet은 다 보여... (0) | 2014.03.25 |

| NewHeart 2013 - Bouns100 (0) | 2014.03.25 |

Comments